这是“心脏出血”漏洞后又一次严重的安全事故,Apache Struts2 S2-020,在处理修复CVE-2014-0094的漏洞修补方案存在漏洞,漏洞补丁存在被绕过的风险,可能导致执行任意代码。

国内某知名的保险第三方网站被黑客利用该漏洞进行了入侵和攻击,在短时间内发送大量的交易或网站点击,导致网站明显变慢,出现大量class文件无法被正常加载,正常的交易无法完成,作为技术及网站管理人员真是看在眼里,急在心里,第一时间通知停止发放广告。

一开始并不知道是什么原因导致的,但能确定是遭到了洪水攻击,找到攻击IP后通过nginx的防御功能拉入黑名单,但是攻击者拥有很多的肉鸡,拉黑的IP地址只是九牛一毛,沧海一粟,因为过会儿问题依旧。

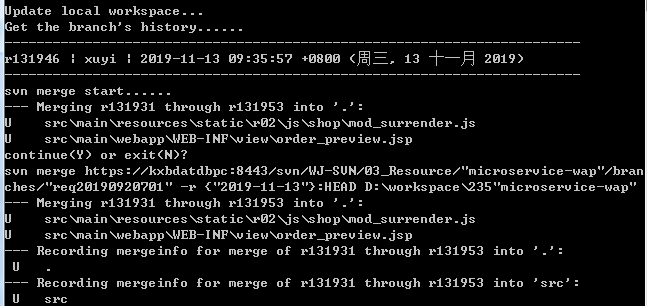

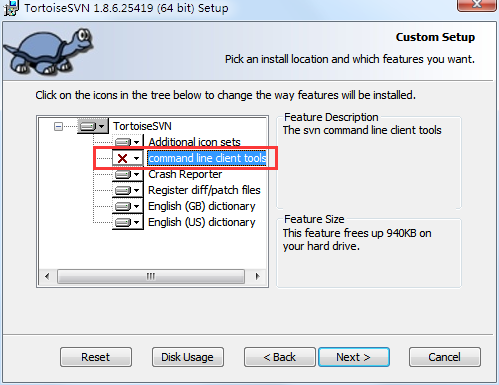

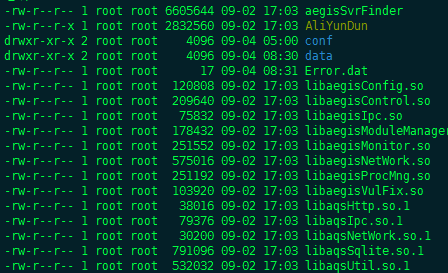

通过一阵问度娘,谷哥查找看看为什么正常的jsp文件突然引用了大量的空指针,导致页面瘫痪,但其中答案均不凑效。而另一家公司的网站也几乎同时发生故障,怎么会那么巧呢?突然想到前几天看到某安全机构发布的关于struct2的漏洞预警,莫非被通过漏洞进行了攻击,可惜目前apache官方并没有对该漏洞的明确回应和修复方法,只有一些民间技术人员做了一些临时修复的方案,包括阿里,360均有技术方案的开源代码,于是首先参照阿里的技术方案对structs的两个jar包进行了修补,但问题依旧,后来使用360的解决方案修补后,经过观察一切恢复了正常,证明黑客被阻挡在了门外。至此,持续将近2个小时的故障才被完全修复。

此次事件的启示:安全无小事,功夫在平时

©️公众号:思考者文刀

评论